Sécurité IBM i

Contrôle des Accès

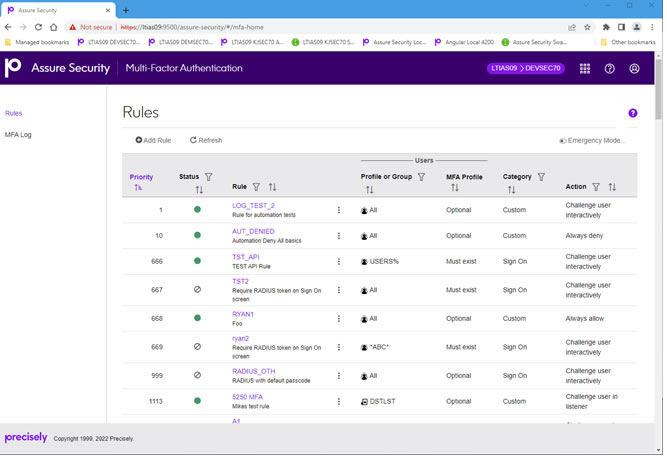

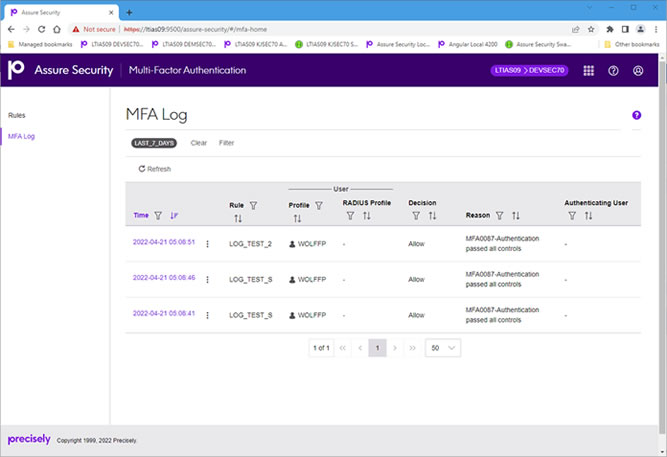

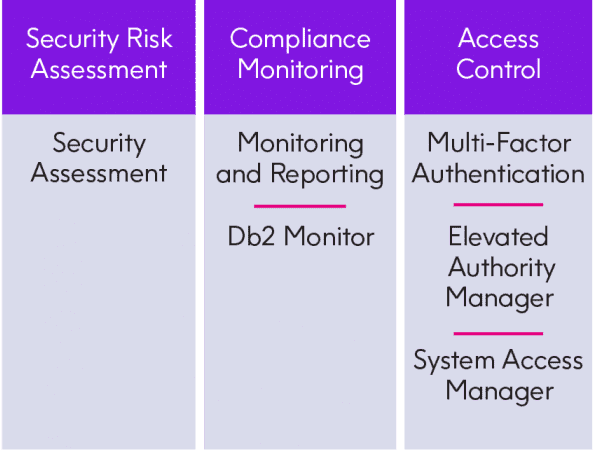

Appliquez des politiques de sécurité strictes pour protéger vos systèmes et vos données avec un contrôle efficace et automatisé sur chaque niveau et méthode d’accès. L’authentification multi-facteurs renforce la sécurité de connexion pour les utilisateurs configurés. Certifiée pour RSA SecurID, MFA (Multi-Factor Authentication) prend également en charge les serveurs RADIUS.

« Elevated Authority Manager » contrôle et gère automatiquement l’octroi de niveaux supérieurs d’autorité utilisateur, en fonction des besoins et dans le temps, tout en surveillant de manière exhaustive les actions des profils élevés.

« System Access Manager » permet un contrôle étroit et automatisé de tous les points d’entrée et voies d’accès aux systèmes IBM i, y compris les protocoles réseau, les ports de communication, les protocoles de base de données et les lignes de commande.

Audit et Reporting

Établissez et automatisez une visibilité approfondie et continue sur les problèmes de sécurité et générez des alertes et des rapports clairs compréhensibles d’audit (planifiables, en temps réel) et exploitables sur l’activité du système IBM i, les modifications de la base de données et les vues des données DB2.

« Audit et Reporting » extrait en toute transparence des informations des données du journal IBM i et fournit des alertes et des rapports sur les incidents de sécurité et les écarts de conformité.

Protection Malware

Contrer les menaces que représentent les logiciels malveillants & ransomware pour votre entreprise nécessite de déployer toutes les méthodes et outils possibles pour construire une défense coordonnée à plusieurs niveaux. En combinant les fonctionnalités avancées de Assure Security, vous créez une défense IBM i robuste et résiliente et pouvez l’intégrer à votre solution SIEM existante.

Bloquez les entrées non autorisées à l’aide de l’authentification multifacteur, maintenez des cyberpoints de contrôle solides à chaque instant avec System Access Manager. Ajoutez Elevated Authority Manager pour empêcher les prétendants utilisant des informations d’identification fausses ou volées d’accéder à des systèmes et des données restreints, et assurez-vous qu’ils ne peuvent s’accorder des niveaux plus élevés d’accès .

Tirez parti de toutes les données conservées dans les journaux IBM i. Assure Monitoring and Reporting simplifie leur extraction et présentation à des fins d’analyse et de preuve de conformité réglementaire, tout en les intégrant en temps réel aux fonctionnalités d’alerte et de génération de rapports de votre SIEM existant.

Rendez vos données inutiles… aux pirates. Si tout ce qu’ils peuvent extraire sont des données déjà cryptées, ils ont peu d’effet de levier et aucune marchandise vendable. Assure Encryption protége les données sensibles et hautement réglementées à l’aide de technologies avancées de cryptage, de tokenisation et de masquage de pointe.

Réponse à vos obligations de conformité

Prévient les violations de manière automatisée et intégrée

Expertise IBM i reconnue depuis 25 ans